1гҖҒж— зәҝзҪ‘з»ңе®үе…Ёз ”з©¶зҺ°зҠ¶

еңЁиҝҮеҺ»зҡ„еҮ еҚҒе№ҙдёӯпјҢдёәж»Ўи¶ідәә们зҡ„йңҖжұӮпјҢж— зәҝйҖҡдҝЎеҹәзЎҖи®ҫж–Ҫе’ҢжңҚеҠЎдёҖзӣҙеңЁжҝҖеўһ гҖӮж №жҚ®еӣҪйҷ…з”өдҝЎиҒ”зӣҹ2013е№ҙеҸ‘еёғзҡ„жңҖж–°з»ҹи®Ўж•°жҚ®пјҢе…Ёзҗғ移еҠЁз”ЁжҲ·ж•°йҮҸе·ІиҫҫеҲ°68дәҝдёӘпјҢзҺ°еңЁдё–з•ҢдёҠеҮ д№Һ40% зҡ„дәәеҸЈжӯЈеңЁдҪҝз”Ёдә’иҒ”зҪ‘ гҖӮеҗҢж—¶пјҢи¶ҠжқҘи¶ҠеӨҡзҡ„ж— зәҝи®ҫеӨҮиў«ж»Ҙз”ЁдәҺзҪ‘з»ңзҠҜзҪӘжҙ»еҠЁпјҢеҢ…жӢ¬жҒ¶ж„Ҹж”»еҮ»гҖҒи®Ўз®—жңәй»‘е®ўж”»еҮ»гҖҒж•°жҚ®дјӘйҖ гҖҒйҮ‘иһҚдҝЎжҒҜзӣ—зӘғе’ҢеңЁзәҝж¬әеҮҢе’Ңи·ҹиёӘзӯү гҖӮеӣ жӯӨпјҢжҸҗй«ҳж— зәҝйҖҡдҝЎе®үе…ЁжҖ§д»ҘеҜ№жҠ—зҪ‘з»ңзҠҜзҪӘжҙ»еҠЁиҮіе…ійҮҚиҰҒпјҢзү№еҲ«жҳҜеӣ дёәз”ұдәҺжҷәиғҪжүӢжңәзҡ„е№ҝжіӣдҪҝз”ЁпјҢи¶ҠжқҘи¶ҠеӨҡзҡ„дәәжӯЈеңЁе°Ҷж— зәҝзҪ‘з»ң (дҫӢеҰӮпјҢиңӮзӘқзҪ‘з»ңе’Ңwi-fi) з”ЁдәҺеңЁзәҝ银иЎҢе’ҢдёӘдәәз”өеӯҗйӮ®д»¶ гҖӮ

ж— зәҝзҪ‘з»ңдёҖиҲ¬йҮҮз”ЁеҢ…жӢ¬еә”з”ЁеұӮгҖҒдј иҫ“еұӮгҖҒзҪ‘з»ңеұӮгҖҒmacеұӮе’Ңзү©зҗҶеұӮзҡ„OSIеҚҸи®®жһ¶жһ„ гҖӮдёҺиҝҷдәӣеҚҸи®®еұӮзӣёе…ізҡ„е®үе…ЁеЁҒиғҒе’ҢжјҸжҙһйҖҡеёёеңЁжҜҸдёҖеұӮйғҪиў«еҚ•зӢ¬дҝқжҠӨпјҢд»Ҙж»Ўи¶іе®үе…ЁиҰҒжұӮпјҢеҢ…жӢ¬зңҹе®һжҖ§гҖҒдҝқеҜҶжҖ§гҖҒе®Ңж•ҙжҖ§е’ҢеҸҜз”ЁжҖ§ гҖӮ

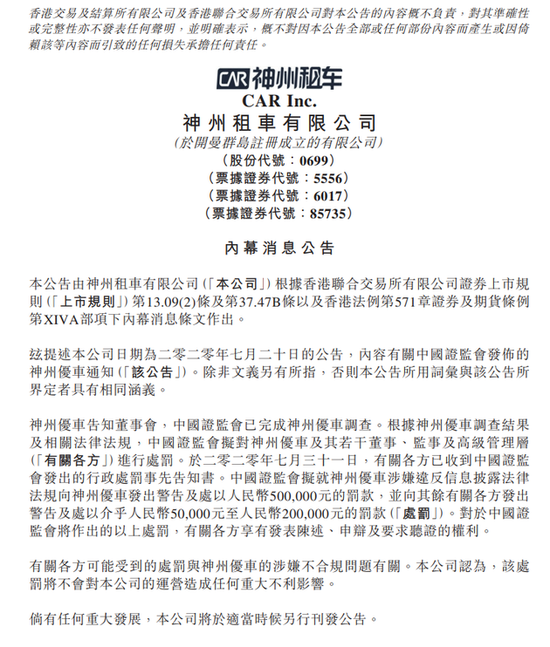

еҪ“еүҚдё»иҰҒзҡ„ж— зәҝе®үе…Ёж–№жі•еҢ…жӢ¬и®ӨиҜҒгҖҒжҺҲжқғе’ҢеҠ еҜҶпјҢеңЁи®ҫи®Ўж—¶йңҖиҰҒе№іиЎЎеҗ„з§Қеӣ зҙ пјҢдҫӢеҰӮе®үе…Ёзә§еҲ«гҖҒе®һзҺ°еӨҚжқӮжҖ§е’ҢйҖҡдҝЎе»¶иҝҹ гҖӮеҰӮеӣҫ1жүҖзӨә гҖӮ

ж–Үз« жҸ’еӣҫ

еӣҫ1 ж— зәҝе®үе…Ёи®ҫи®ЎиҖғиҷ‘еӣ зҙ

з”ұдәҺж— зәҝз”өдј ж’ӯзҡ„е№ҝж’ӯжҖ§иҙЁпјҢж— зәҝз©әдёӯжҺҘеҸЈжҳҜејҖж”ҫзҡ„пјҢжҺҲжқғз”ЁжҲ·е’Ңйқһжі•з”ЁжҲ·еқҮеҸҜи®ҝй—® гҖӮејҖж”ҫзҡ„йҖҡдҝЎзҺҜеўғдҪҝж— зәҝдј иҫ“жҜ”жңүзәҝйҖҡдҝЎжӣҙе®№жҳ“еҸ—еҲ°жҒ¶ж„Ҹж”»еҮ» гҖӮеҢ…жӢ¬зӘғеҗ¬ж”»еҮ»гҖҒDoSж”»еҮ»гҖҒж¬әйӘ—ж”»еҮ»гҖҒMITMж”»еҮ»гҖҒж¶ҲжҒҜдјӘйҖ /жіЁе…Ҙж”»еҮ»зӯү гҖӮ

2гҖҒж— зәҝзҪ‘з»ңдёӯзҡ„е®үе…ЁиҰҒжұӮ

дёҖиҲ¬жқҘиҜҙпјҢе®үе…Ёж— зәҝйҖҡдҝЎеә”ж»Ўи¶ізңҹе®һжҖ§гҖҒдҝқеҜҶжҖ§гҖҒе®Ңж•ҙжҖ§е’ҢеҸҜз”ЁжҖ§зҡ„иҰҒжұӮ [2]пјҢе…·дҪ“еҶ…е®№еҰӮдёӢ:

зңҹе®һжҖ§: зңҹе®һжҖ§жҳҜжҢҮзЎ®и®ӨжҺҲжқғз”ЁжҲ·дёҺжңӘжҺҲжқғз”ЁжҲ·зҡ„зңҹе®һиә«д»Ҫ гҖӮеңЁж— зәҝзҪ‘з»ңдёӯпјҢдёҖеҜ№йҖҡдҝЎиҠӮзӮ№еңЁе»әз«Ӣз”ЁдәҺж•°жҚ®дј иҫ“зҡ„йҖҡдҝЎй“ҫи·Ҝд№ӢеүҚеә”иҜҘйҰ–е…ҲиҝӣиЎҢзӣёдә’и®ӨиҜҒ [3] гҖӮ

гҖҗж— зәҝзҪ‘з»ңеёёи§Ғе®үе…ЁеЁҒиғҒгҖ‘жңәеҜҶжҖ§: жңәеҜҶжҖ§жҳҜжҢҮд»…е°Ҷж•°жҚ®и®ҝй—®йҷҗеҲ¶дёәйў„жңҹз”ЁжҲ·пјҢеҗҢж—¶йҳІжӯўе°ҶдҝЎжҒҜжі„йңІз»ҷжңӘз»ҸжҺҲжқғзҡ„е®һдҪ“ [4] гҖӮ

е®Ңж•ҙжҖ§: еңЁж— зәҝзҪ‘з»ңдёӯдј иҫ“зҡ„дҝЎжҒҜзҡ„е®Ңж•ҙжҖ§еә”еңЁд»ЈиЎЁжәҗдҝЎжҒҜзҡ„ж•ҙдёӘз”ҹе‘Ҫе‘ЁжңҹдёӯеҮҶзЎ®еҸҜйқ пјҢиҖҢж— йңҖжңӘз»ҸжҺҲжқғзҡ„з”ЁжҲ·иҝӣиЎҢд»»дҪ•дјӘйҖ е’Ңдҝ®ж”№ гҖӮ

еҸҜз”ЁжҖ§: еҸҜз”ЁжҖ§ж„Ҹе‘ізқҖжҺҲжқғз”ЁжҲ·зЎ®е®һиғҪеӨҹж №жҚ®иҜ·жұӮйҡҸж—¶йҡҸең°и®ҝй—®ж— зәҝзҪ‘з»ң гҖӮиҝқеҸҚеҸҜз”ЁжҖ§пјҢз§°дёәжӢ’з»қжңҚеҠЎпјҢе°ҶеҜјиҮҙжҺҲжқғз”ЁжҲ·ж— жі•и®ҝй—®ж— зәҝзҪ‘з»ңпјҢиҝӣиҖҢеҜјиҮҙз”ЁжҲ·дҪ“йӘҢдёҚд»Өдәәж»Ўж„Ҹ[5] гҖӮ

ж–Үз« жҸ’еӣҫ

еӣҫ2 е®үе…Ёж— зәҝйҖҡдҝЎиҰҒжұӮ

3гҖҒж— зәҝзҪ‘з»ңдёӯзҡ„е®үе…ЁеЁҒиғҒ

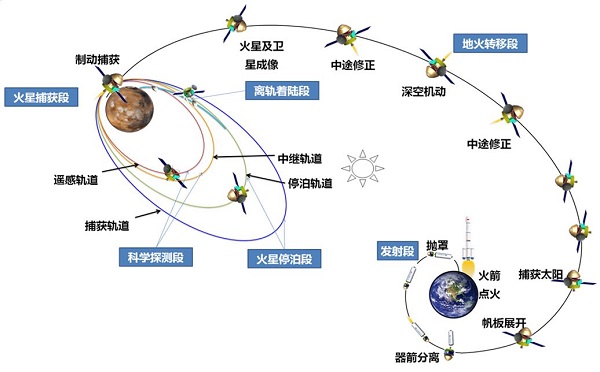

е…·дҪ“иҖҢиЁҖпјҢйҰ–е…ҲдҪҝз”ЁеҚҸи®®ејҖй”Җжү©еұ•иҠӮзӮ№AеӨ„зҡ„ж•°жҚ®еҢ…пјҢеҢ…жӢ¬еә”з”ЁеұӮејҖй”ҖгҖҒдј иҫ“еұӮејҖй”ҖгҖҒзҪ‘з»ңеұӮејҖй”ҖгҖҒMACејҖй”Җе’Ңзү©зҗҶеұӮејҖй”Җ гҖӮиҝҷе°Ҷдә§з”ҹдёҖдёӘе°ҒиЈ…зҡ„ж•°жҚ®еҢ… гҖӮ然еҗҺпјҢе°Ҷеҫ—еҲ°зҡ„ж•°жҚ®еҲҶз»„з»Ҹз”ұж— зәҝд»ӢиҙЁдј иҫ“еҲ°иҠӮзӮ№BпјҢиҠӮзӮ№Bе°Ҷжү§иЎҢеҲҶз»„и§Је°ҒиЈ…пјҢд»Һзү©зҗҶеұӮејҖе§Ӣ并еҗ‘дёҠеүҚиҝӣеҲ°еә”з”ЁеұӮпјҢд»ҘдҫҝжҒўеӨҚеҺҹе§Ӣж•°жҚ®еҲҶз»„ гҖӮ

ж–Үз« жҸ’еӣҫ

еӣҫ3 ж— зәҝйҖҡдҝЎж•°жҚ®дј иҫ“жөҒзЁӢ

жҜҸдёӘOSIеұӮйғҪжңүе…¶зӢ¬зү№зҡ„е®үе…ЁжҢ‘жҲҳе’Ңй—®йўҳпјҢеӣ дёәдёҚеҗҢзҡ„еұӮдҫқиө–дәҺдёҚеҗҢзҡ„еҚҸи®®пјҢеӣ жӯӨиЎЁзҺ°еҮәдёҚеҗҢзҡ„е®үе…ЁжјҸжҙһ гҖӮдёӢйқўжҲ‘们жҖ»з»“еҗ„з§ҚеҚҸи®®еұӮеҸҜиғҪйҒҮеҲ°зҡ„ж— зәҝж”»еҮ» гҖӮ

3.1 Physical-Layer Attacks

зү©зҗҶеұӮжҳҜOSIдҪ“зі»з»“жһ„дёӯзҡ„жңҖеә•еұӮпјҢз”ЁдәҺжҢҮе®ҡдҝЎеҸ·дј иҫ“зҡ„зү©зҗҶзү№жҖ§ гҖӮз”ұдәҺпјҢж— зәҝйҖҡдҝЎзҡ„е№ҝж’ӯжҖ§иҙЁдҪҝе…¶зү©зҗҶеұӮжһҒжҳ“еҸ—еҲ°зӘғеҗ¬е’Ңе№Іжү°ж”»еҮ»пјҢиҝҷжҳҜж— зәҝзү©зҗҶеұӮж”»еҮ»зҡ„дёӨз§Қдё»иҰҒзұ»еһӢ гҖӮзӘғеҗ¬ж”»еҮ»жҳҜжҢҮжңӘз»ҸжҺҲжқғзҡ„з”ЁжҲ·иҜ•еӣҫжӢҰжҲӘеҗҲжі•з”ЁжҲ·д№Ӣй—ҙзҡ„ж•°жҚ®дј иҫ“ [6]пјҢеҸӘиҰҒзӘғеҗ¬иҖ…еңЁйҖҡдҝЎзҪ‘и·ҜиҰҶзӣ–иҢғеӣҙеҶ…пјҢе°ұеҸҜд»ҘжқҘзӘғеҗ¬еҗҲжі•з”ЁжҲ·зҡ„дјҡиҜқ гҖӮеҪ“еүҚдё»иҰҒйҮҮз”ЁеҠ еҜҶжҠҖжңҜжқҘйҳІжӯўзӘғеҗ¬ гҖӮжӯӨеӨ–пјҢж— зәҝзҪ‘з»ңдёӯзҡ„жҒ¶ж„ҸиҠӮзӮ№еҫҲе®№жҳ“дә§з”ҹж•…ж„Ҹе№Іжү°пјҢд»Ҙз ҙеқҸеҗҲжі•з”ЁжҲ·д№Ӣй—ҙзҡ„ж•°жҚ®йҖҡдҝЎпјҢиҝҷиў«з§°дёәе№Іжү°ж”»еҮ» (д№ҹз§°дёәDoSж”»еҮ») [7] гҖӮжү©йў‘жҠҖжңҜиў«е№ҝжіӣи®ӨдёәжҳҜйҳІеҫЎDoSж”»еҮ»зҡ„жңүж•ҲжүӢж®өпјҢйҖҡиҝҮеңЁжҜ”е…¶еҺҹе§Ӣйў‘еёҰжӣҙе®Ҫзҡ„йў‘и°ұеёҰе®ҪдёҠжү©еұ•еҸ‘е°„дҝЎеҸ· гҖӮ

ж–Үз« жҸ’еӣҫ

еӣҫ4 зү©зҗҶеұӮж”»еҮ»зұ»еһӢ

3.2 MAC-Layer Attacks

MACеұӮеҖҹеҠ©CSMA/CAпјҢCDMAпјҢOFDMAзӯүжҷәиғҪдҝЎйҒ“и®ҝй—®жҺ§еҲ¶жңәеҲ¶пјҢдҪҝеӨҡдёӘзҪ‘з»ңиҠӮзӮ№иғҪеӨҹи®ҝй—®е…ұдә«д»ӢиҙЁ гҖӮйҖҡеёёпјҢжҜҸдёӘзҪ‘з»ңиҠӮзӮ№йғҪй…ҚеӨҮдәҶNICпјҢ并且具жңүе”ҜдёҖзҡ„MACең°еқҖпјҢиҜҘең°еқҖз”ЁдәҺз”ЁжҲ·иә«д»ҪйӘҢиҜҒ гҖӮеӣҫд»ҘжҒ¶ж„Ҹж„Ҹеӣҫжӣҙж”№е…¶еҲҶй…Қзҡ„MACең°еқҖзҡ„ж”»еҮ»иҖ…иў«з§°дёәMACж¬әйӘ—пјҢиҝҷжҳҜMACж”»еҮ»зҡ„дё»иҰҒжҠҖжңҜ [8] гҖӮMACж”»еҮ»иҖ…еҸҜиғҪдјҡйҖҡиҝҮеҲҶжһҗзӘғеҗ¬зҡ„жөҒйҮҸжқҘзӘғеҗ¬зҪ‘з»ңжөҒйҮҸ并зӘғеҸ–еҗҲжі•иҠӮзӮ№зҡ„MACең°еқҖпјҢиҝҷиў«з§°дёәиә«д»Ҫзӣ—зӘғж”»еҮ» гҖӮMITMж”»еҮ»жҳҜжҢҮж”»еҮ»иҖ…йҰ–е…Ҳ “е—…жҺў” зҪ‘з»ңжөҒйҮҸпјҢд»ҘдҫҝжӢҰжҲӘдёҖеҜ№еҗҲжі•йҖҡдҝЎиҠӮзӮ№зҡ„MACең°еқҖпјҢ然еҗҺеҶ’е……дёӨдёӘеҸ—е®іиҖ…пјҢжңҖеҗҺдёҺ他们е»әз«ӢиҝһжҺҘ гҖӮзҪ‘з»ңжіЁе…Ҙж”»еҮ»ж—ЁеңЁйҖҡиҝҮжіЁе…ҘдјӘйҖ зҡ„зҪ‘з»ңйҮҚж–°й…ҚзҪ®е‘Ҫд»ӨжқҘйҳІжӯўиҜёеҰӮи·Ҝз”ұеҷЁгҖҒдәӨжҚўжңәзӯүзҪ‘з»ңи®ҫеӨҮзҡ„ж“ҚдҪң гҖӮеҰӮжһңеӨ§йҮҸдјӘйҖ зҡ„зҪ‘з»ңе‘Ҫд»Өиў«еҗҜеҠЁпјҢж•ҙдёӘзҪ‘з»ңеҸҜиғҪдјҡзҳ«з—Ә гҖӮ

жҺЁиҚҗйҳ…иҜ»

- |еҘідәәиҰҒжңүй’ұпјҢжүҚиғҪжӢҘжңүзңҹжӯЈзҡ„е®үе…Ёж„ҹ

- TiktokиҙҰжҲ·еёёи§Ғй—®йўҳеҸҠи§ЈеҶіж–№жі•

- ж— зәҝеҜҶз ҒжҖҺд№Ҳи®ҫзҪ®е®үе…ЁжҖ§й«ҳзҡ„еҜҶз Ғ

- жүӢжңәе®үе…ЁжЁЎејҸжҖҺд№ҲиҝӣдёҚдәҶдәҶ

- win11е®үе…ЁжЁЎејҸжҢүе“ӘдёӘй”®

- ејҖжңәwin10жҖҺд№Ҳиҝӣе…Ҙе®үе…ЁжЁЎејҸ

- win10еҰӮдҪ•иҝӣе…Ҙе®үе…ЁжЁЎејҸ

- win10еңЁејҖжңәж—¶жҖҺд№Ҳиҝӣе…Ҙе®үе…ЁжЁЎејҸ

- з”өи„‘е’Ӣж ·иҝӣе…Ҙе®үе…ЁжЁЎејҸ

- з”өи„‘жҖҺд№ҲзӣҙжҺҘиҝӣе…Ҙе®үе…ЁжЁЎејҸ