еүҚиЁҖJAVAдёӢеёёз”Ёзҡ„е®үе…ЁжЎҶжһ¶дё»иҰҒжңүSpring Securityе’Ңshiro пјҢ йғҪеҸҜжҸҗдҫӣйқһеёёејәеӨ§зҡ„еҠҹиғҪ пјҢ дҪҶеӯҰд№ жҲҗжң¬иҫғй«ҳ гҖӮеңЁеҫ®жңҚеҠЎдёӢйүҙжқғеӨҡеӨҡе°‘е°‘йғҪдјҡеҜ№жңҚеҠЎжңүдёҖе®ҡзҡ„е…ҘдҫөжҖ§ гҖӮдёәдәҶйҷҚдҪҺдҫқиө– пјҢ еҮҸе°‘е…Ҙдҫө пјҢ и®©йүҙжқғеҠҹиғҪзӣёеҜ№еә”з”ЁжңҚеҠЎйҖҸжҳҺ пјҢ жҲ‘们йҮҮз”ЁзҪ‘е…іжӢҰжҲӘиө„жәҗиҜ·жұӮзҡ„ж–№ејҸиҝӣиЎҢйүҙжқғ гҖӮ

дёҖгҖҒж•ҙдҪ“жһ¶жһ„

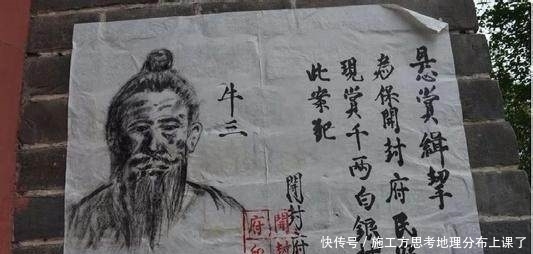

ж–Үз« жҸ’еӣҫ

ж•ҙдҪ“з»“жһ„

з”ЁжҲ·йүҙжқғжЁЎеқ—дҪҚдәҺAPI GateWayжңҚеҠЎдёӯ пјҢ жүҖжңүзҡ„APIиө„жәҗиҜ·жұӮйғҪйңҖиҰҒд»ҺжӯӨйҖҡиҝҮ гҖӮ

- еҒҡиә«д»Ҫи®ӨиҜҒ пјҢ йҖҡиҝҮеҲҷзј“еӯҳз”ЁжҲ·жқғйҷҗж•°жҚ® пјҢ дёҚйҖҡиҝҮиҝ”еӣһ401

- еҒҡз”ЁжҲ·йүҙжқғ пјҢ жҜ”еҜ№еҪ“еүҚи®ҝй—®иө„жәҗпјҲURIе’ҢMethodпјүжҳҜеҗҰеңЁе·Ізј“еӯҳзҡ„з”ЁжҲ·жқғйҷҗж•°жҚ®дёӯ пјҢ еңЁеҲҷиҪ¬еҸ‘иҜ·жұӮз»ҷеҜ№еә”еә”з”ЁжңҚеҠЎ пјҢ дёҚеңЁеҲҷиҝ”еӣһ403

ж–Үз« жҸ’еӣҫ

зҷ»йҷҶйүҙжқғжөҒзЁӢ

1. з”ЁжҲ·зҷ»йҷҶ

public LoginUser login(String userName, String password){// жЈҖжҹҘеҜҶз ҒUser user = userService.checkUser(userName, password);LoginUser loginUser = LoginUser.builder().userName(userName).realName(user.getRealName()).userToken(UUID.randomUUID().toString()).loginTime(new Date()).build();// дҝқеӯҳsessionsession.saveSession(loginUser);// жҹҘиҜўжқғйҷҗList<Permission> permissions = permissionRepository.findByUserName(userName);// дҝқеӯҳз”ЁжҲ·жқғйҷҗеҲ°зј“еӯҳдёӯsession.saveUserPermissions(userName, permissions);return loginUser;}// ...// зј“еӯҳз”ЁжҲ·жқғйҷҗеҲ°redispublic void saveUserPermissions(String userName, List<Permission> permissions) {String key = String.format("login:permission:%s", userName);HashOperations<String, String, Object> hashOperations = redisTemplate.opsForHash();hashOperations.putAll(key, permissions.stream().collect(Collectors.toMap(p -> p.getMethod().concat(":").concat(p.getUri()),Permission::getName, (k1, k2) -> k2)));if (expireTime != null) {redisTemplate.expire(key, expireTime, TimeUnit.SECONDS);}}- з”ЁжҲ·йӘҢиҜҒйҖҡиҝҮеҗҺ пјҢ дёӢеҸ‘userToken пјҢ дҝқеӯҳеҪ“еүҚзҷ»йҷҶдҝЎжҒҜ пјҢ зј“еӯҳз”ЁжҲ·жҺҲжқғеҲ—иЎЁ

- зј“еӯҳжҺҲжқғеҲ—иЎЁж—¶ пјҢ дёәдәҶж–№дҫҝиҜ»еҸ–дҪҝз”Ёhashж–№ејҸдҝқеӯҳдёәlist пјҢ еҲҮеӢҝзӣҙжҺҘе°Ҷж•°з»„еҜ№иұЎдҝқеӯҳдёәдёҖдёӘobject

@Slf4j@Componentpublic class AuthorizationFilter extends AbstractGatewayFilterFactory {@Autowiredprivate Session session;@Overridepublic GatewayFilter Apply(Object config) {return (exchange, chain) -> {ServerHttpRequest request = exchange.getRequest();ServerHttpResponse response = exchange.getResponse();String uri = request.getURI().getPath();String method = request.getMethodValue();// 1.д»ҺAuthenticationFilterдёӯиҺ·еҸ–userNameString key = "X-User-Name";if (!request.getHeaders().containsKey(key)) {response.setStatusCode(HttpStatus.FORBIDDEN);return response.setComplete();}String userName = Objects.requireNonNull(request.getHeaders().get(key)).get(0);// 2.йӘҢиҜҒжқғйҷҗif (!session.checkPermissions(userName, uri, method)) {log.info("з”ЁжҲ·пјҡ{}, жІЎжңүжқғйҷҗ", userName);response.setStatusCode(HttpStatus.FORBIDDEN);return response.setComplete();}return chain.filter(exchange);};}}- 第дёҖжӯҘд»ҺеҸ–еҮәиә«д»Ҫи®ӨиҜҒжЁЎеқ—дј йҖ’зҡ„X-User-Name

- 第дәҢжӯҘеҺ»зј“еӯҳдёӯжЈҖжҹҘжҳҜеҗҰжңүзӣёеә”зҡ„жқғйҷҗ

public boolean checkPermissions(String userName, String uri, String method) {String key = String.format("login:permission:%s", userName);String hashKey = String.format("%s:%s", method, uri);if (redisTemplate.opsForHash().hasKey(key, hashKey)){returntrue;}String allKey = "login:permission:all";// жқғйҷҗеҲ—иЎЁдёӯжІЎжңүеҲҷйҖҡиҝҮreturn !redisTemplate.opsForHash().hasKey(allKey, hashKey);}- жқғйҷҗеҲ—иЎЁдёӯжІЎжңүеҲҷйҖҡиҝҮ дё»иҰҒжҳҜж”ҫиҝҮдёҖдәӣжІЎжңүеҝ…иҰҒй…ҚзҪ®зҡ„е…¬е…ұиө„жәҗ пјҢ й»ҳи®ӨйғҪеҸҜд»Ҙи®ҝй—®зҡ„иө„жәҗ

- login:permission:all жүҖжңүй…ҚзҪ®иҝҮзҡ„жқғйҷҗеҲ—иЎЁйңҖиҰҒеңЁзЁӢеәҸеҗҜеҠЁж—¶ж”ҫе…Ҙзј“еӯҳ пјҢ 并йңҖиҰҒдҝқжҢҒж•°жҚ®зҡ„жӣҙж–°

spring:cloud:gateway:routes:- id: cloud-useruri: lb://cloud-user# еҗҺз«ҜжңҚеҠЎеҗҚpredicates:- Path=/user/**# и·Ҝз”ұең°еқҖfilters:- name: AuthenticationFilter# иә«д»Ҫи®ӨиҜҒ- name: AuthorizationFilter# з”ЁжҲ·йүҙжқғ- StripPrefix=1 # еҺ»жҺүеүҚзјҖ- зү№еҲ«жіЁж„Ҹfilterзҡ„йЎәеәҸ пјҢ еҝ…йЎ»е…ҲеҒҡиә«д»Ҫи®ӨиҜҒеҗҺеҶҚиҝӣиЎҢйүҙжқғ

- еҰӮжһңжңүиҫғеӨҡзҡ„и·Ҝз”ұйғҪйңҖиҰҒй…ҚзҪ® пјҢ еҸҜдҪҝз”Ёdefault-filtersй»ҳи®ӨFilterй…ҚзҪ®

nested exception is java.lang.NoClassDefFoundError: javax/validation/ValidationException

жҺЁиҚҗйҳ…иҜ»

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

- з©ҝиЎЈжҗӯй…Қ|е°–еӨҙз»Ҷи·ҹзҹӯйқҙпјҢжҗӯй…Қзҙ§иә«иЈӨпјҢдёҖеӨҙзҙ«иүІзҹӯеҸ‘пјҢзІҫиҮҙе№Із»ғзҡ„з©ҝжҗӯ

- Nginxй…ҚзҪ®и·іиҪ¬зҡ„еёёз”Ёж–№ејҸ

- NodeJSеёёз”Ё API ж•ҙзҗҶ

- иІӮиқүзҡ„дә”дёӘз”·дәә иІӮиқүи·ҹдәҶеӨҡе°‘з”·дәә

- йӣҚжӯЈдёҺйҡҶ科еӨҡе…ізі» йҡҶ科еӨҡи·ҹйӣҚжӯЈеӨӘеҗҺжңүд»Җд№Ҳе…ізі»

- и·ҹйҡҸжһ—й»ӣзҺү,жҲ‘们и§ҒеҲ°дәҶиҙҫеәңзҡ„е“Әдәӣдәәзү© й»ӣзҺүеёҰеҲ°иҙҫеәңзҡ„е°Ҹдё«еӨҙжҳҜ

- з”ҹеӯҳжі•еҲҷ|иҒҢеңәз”ҹеӯҳжі•еҲҷпјҡи·ҹеҗҢдәӢиө°еҫ—еӨӘиҝңпјҢжҳҜдёҖдёӘдәәе№ёиҝҗзҡ„ејҖе§ӢпјҒ

- е”җзҺ„е®—жқҺйҡҶеҹәи·ҹеӨӘе№іе…¬дё»жҳҜд»Җд№Ҳе…ізі» еӨӘе№іе…¬дё»дёәд»Җд№Ҳдјҡжӯ»еңЁдҫ„е„ҝжқҺйҡҶеҹәжүӢдёӯ

- зҫҺеӣў iOS з«ҜејҖжәҗжЎҶжһ¶ Graver еңЁеҠЁжҖҒеҢ–дёҠзҡ„жҺўзҙўдёҺе®һи·ө

- ROS зҡ„еёёз”Ёе‘Ҫд»ӨиЎҢе·Ҙе…·