жң¬ж–Үзӣ®зҡ„еңЁжҲ‘зҡ„дёҠдёҖзҜҮж–Үз« гҖҠMD5з®—жі•пјҢзңӢиҝҷзҜҮе°ұеӨҹдәҶгҖӢдёӯпјҢжҲ‘жҸҸиҝ°дәҶmd5з®—жі•зҡ„еҹәжң¬жӯҘйӘӨпјҢд»ҠеӨ©и·ҹеӨ§е®¶еҲҶдә«дёҖдёӢз ҙи§Јmd5зҡ„еҺҹзҗҶ гҖӮеҸӮиҖғж–ҮзҢ®еңЁж–Үжң«пјҢжңүе…ҙи¶Јзҡ„иҜ»иҖ…еҸҜд»ҘиҜ»иҜ» гҖӮ

з¬ҰеҸ·ж–Үжң¬дёӯеҮәзҺ°иҜёеҰӮM0пјҢM1пјҢд»ҘзІ—дҪ“еӯ—жҜҚ+йқһзІ—дҪ“ж•°еӯ—з»„еҗҲзҡ„з¬ҰеҸ·зӯүеҗҢдәҺе…¬ејҸдёӯиҜҘеӯ—жҜҚе’Ңд»ҘиҜҘж•°еӯ—дҪңдёәдёӢж Үзҡ„з¬ҰеҸ· гҖӮ

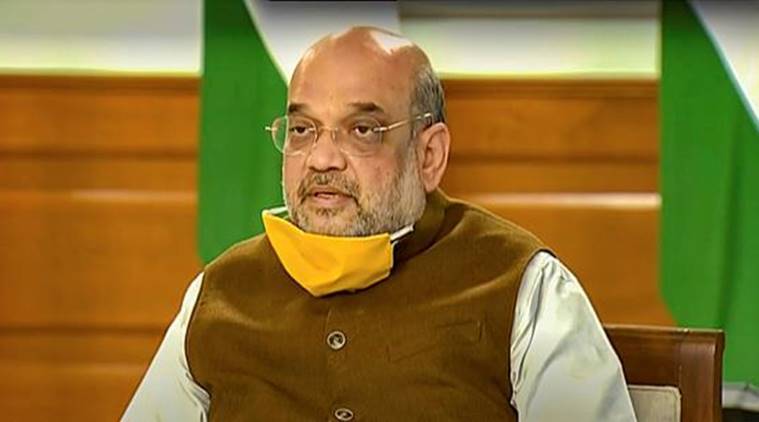

MD5з®—жі•еӣһйЎҫйҰ–е…ҲжҲ‘们жқҘеӨ§жҰӮеӣһйЎҫдёҖдёӢMD5з®—жі• гҖӮ

- еЎ«е…… гҖӮе°Ҷж¶ҲжҒҜEзҡ„й•ҝеәҰиҝӣиЎҢеЎ«е……пјҢдҪҝе…¶ж»Ўи¶іеҜ№512еҸ–дҪҷдёә448 гҖӮ

- иЎҘе……ж•°жҚ®й•ҝеәҰ гҖӮе°ҶеҺҹж¶ҲжҒҜд»Ҙ64дҪҚиЎЁзӨәпјҢ并添еҠ еҲ°еЎ«е……зҡ„ж•°жҚ®д№ӢеҗҺпјҢжҲ‘们еҫ—еҲ°M гҖӮ

- еҲқе§ӢеҢ–зј“еӯҳеҷЁ гҖӮAпјҡ01 23 45 67пјӣBпјҡ89 ab dc edпјӣCпјҡfe dc ba 98пјӣDпјҡ76 54 32 10 гҖӮAпјҢBпјҢCпјҢDйғҪжҳҜ32дҪҚзҡ„зј“еӯҳеҷЁпјҢеңЁдёӢдёҖжӯҘиҝҗз®—дёӯдҪҝз”Ё гҖӮ

- иҝӣиЎҢиҝӯд»ЈеӨ„зҗҶ гҖӮMзҡ„й•ҝеәҰжҳҜ512зҡ„ж•ҙж•°еҖҚпјҲ448+64пјүпјҢжҲ‘们е°Ҷж•°жҚ®Mд»Ҙ512й•ҝеәҰдёәеҚ•дҪҚиҝӣиЎҢеҲ’еҲҶпјҢжӯӨж—¶M=пјҲM0,M1,M2....M(N-1)пјүпјҢеңЁиҝҗз®—дёӯжҲ‘们е°Ҷиҝҷ512дҪҚз”Ё16дёӘ32дҪҚзҡ„ж•°жқҘиЎЁзӨә гҖӮжҺҘдёӢжқҘпјҢжҲ‘们еҜ№MиҝӣиЎҢйҒҚеҺҶпјҢеҜ№е…¶дёӯзҡ„жҜҸдёҖйЎ№иҝӣиЎҢеӣӣиҪ®иҝҗз®—пјҢжҜҸдёҖиҪ®йғҪиҰҒиҝӣиЎҢ16еҲҷи®Ўз®—пјҢи®Ўз®—зҡ„з»“жһңзј“еӯҳеҲ°AпјҢBпјҢCпјҢDзј“еӯҳеҷЁдёӯпјҢ并еҜ№дёӢдёҖж¬Ўиҝӯд»Јдә§з”ҹеҪұе“Қ гҖӮ

- иҫ“еҮә гҖӮжҲ‘们д»ҺAзҡ„дҪҺдҪҚеӯ—иҠӮејҖдјҡпјҢеҲ°Dзҡ„й«ҳдҪҚеӯ—иҠӮз»“жқҹпјҢжҜҸдёҖдёӘйғҪжҳҜ32дҪҚпјҢжңҖз»ҲжӢјжҺҘзҡ„з»“жһңе°ұжҳҜ4*32 = 128дҪҚпјҢиҝҷе°ұжҳҜMD5и®Ўз®—зҡ„з»“жһң гҖӮ

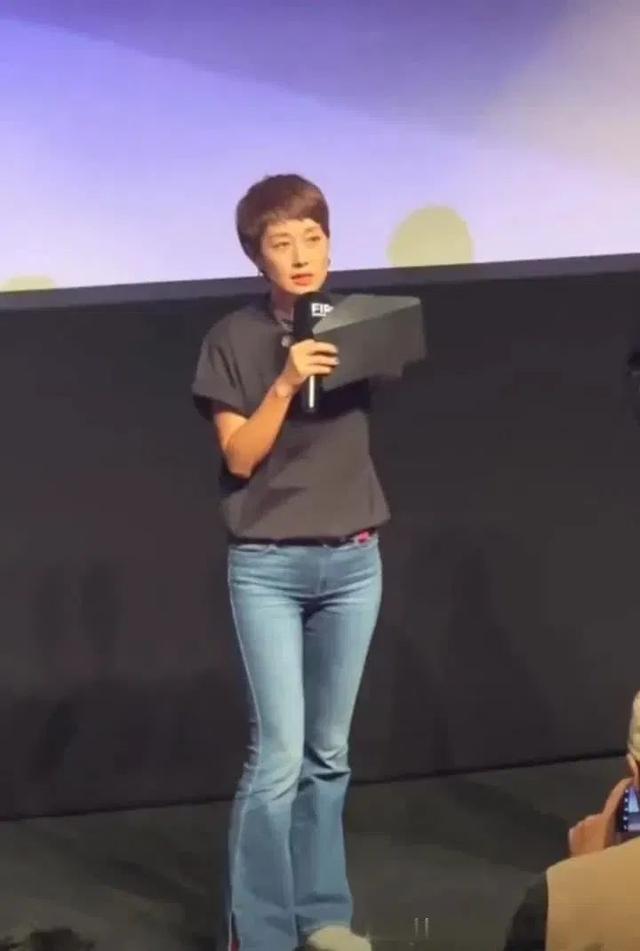

ж–Үз« жҸ’еӣҫ

е…¬ејҸдёӯзҡ„MiиЎЁзӨәдёәMдёӯдёӢж Үдёәiзҡ„е…ғзҙ пјҢH0жҳҜзј“еӯҳеҷЁдёӯзҡ„еҲқе§ӢеҖјпјҲAпјҢBпјҢCпјҢDпјүпјҢHiиЎЁзӨә第i-1иҪ®дёӯзј“еӯҳеҷЁдёӯзҡ„з»“жһңпјҢеӣӣиҪ®иҝҗз®—жҲ‘们жҠҪиұЎжҲҗеҮҪж•°f гҖӮ

е·®еҲҶж”»еҮ»з®Җд»Ӣе“ҲеёҢеҮҪж•°жңҖйҮҚиҰҒзҡ„еҲҶжһҗж–№жі•жҳҜе·®еҲҶж”»еҮ»пјҢеҗҢж—¶д№ҹжҳҜеҲҶжһҗеҲҶз»„еҜҶз ҒжңҖйҮҚиҰҒзҡ„ж–№жі•д№ӢдёҖ гҖӮе·®еҲҶж”»еҮ»еӨ§йғЁеҲҶжҳҜдҪҝз”ЁејӮжҲ–иҝҗз®—зҡ„ејӮжҲ–е·®еҲҶж”»еҮ»пјҢз”ұEli Bihamе’ҢAdi ShamirеңЁеҲҶжһҗзұ»дјјDESеҠ еҜҶдҪ“зі»зҡ„е®үе…ЁжҖ§дёӯжҸҗеҮәзҡ„пјҢ他们жҸҸиҝ°е·®еҲҶеҜҶз ҒеҲҶжһҗжҳҜдёҖз§ҚеҲҶжһҗзәҜж–Үжң¬еҜ№пјҲеҺҹж–Үпјүдёӯзҡ„зү№ж®Ҡе·®ејӮеҜ№дә§з”ҹзҡ„еҜҶз Ғж–Үжң¬еҜ№зҡ„е·®ејӮзҡ„еҪұе“Қзҡ„ж–№жі• гҖӮ

еңЁжң¬ж–ҮдёӯпјҢжҲ‘们дҪҝз”Ёж•ҙж•°жЁЎеҮҸпјҲ(A-B) mod CпјүжқҘиҝӣиЎҢе·®еҲҶеҲҶжһҗ гҖӮ

е·®еҲҶж”»еҮ»еҺҹзҗҶдёӨдёӘж•°д№Ӣй—ҙзҡ„е·®жҲ‘们表зӨәдёәпјҡ

ж–Үз« жҸ’еӣҫ

еҜ№дәҺM=пјҲM0,M1,M2,....,M(N-1)пјүе’ҢM'=пјҲM0',M1',M2',....,M(N-1)'пјү гҖӮе“ҲеёҢеҮҪж•°зҡ„ж•ҙдёӘиҝҮзЁӢзҡ„е·®жҲ‘们еҸҜд»ҘиЎЁзӨәдёәпјҡ

ж–Үз« жҸ’еӣҫ

еңЁдёҠејҸдёӯпјҢв–іH0иЎЁзӨәеҲқе§ӢеҖјпјҲAпјҢBпјҢCпјҢDпјүд№Ӣй—ҙзҡ„е·®пјҢжҳҫ然жҳҜ0 гҖӮв–іHиЎЁзӨәжңҖз»ҲдёӨдёӘж¶ҲжҒҜд№Ӣй—ҙзҡ„е·®пјҢв–іHiиЎЁзӨәеңЁз¬¬iж¬Ўиҝӯд»Јд№ӢеҗҺз»“жһңзҡ„е·®пјҢеҪ“然д№ҹжҳҜдёӢж¬Ўиҝӯд»Јзҡ„еҲқе§Ӣе·®еҖј гҖӮжҲ‘们зҡ„зӣ®ж ҮеҫҲз®ҖеҚ•пјҢеҒҮеҰӮжҲ‘们дҪҝеҫ—жңҖз»Ҳзҡ„з»“жһңв–іH=0зҡ„иҜқпјҢд№ҹе°ұжҳҜMе’ҢM'зҡ„е“ҲеёҢз»“жһңжҳҜдёҖж ·зҡ„пјҢMе’ҢM'е°ұдә§з”ҹдәҶзў°ж’һ гҖӮ

е·®еҲҶдјҳеҢ–иҰҒжғідҪҝеҫ—зў°ж’һеҸ‘з”ҹпјҢеҚів–іHдёә0пјҢйңҖиҰҒж»Ўи¶ізҡ„е……еҲҶжқЎд»¶еӨҡиҫҫ290еӨҡжқЎпјҲN=2пјүпјҢеҲҶеёғеңЁжҜҸдёҖиҪ®иҝҗз®—зҡ„и®Ўз®—дёҠпјҢйҷ„еҪ•дёӯз»ҷеҮәдәҶиЎЁж ј гҖӮиҰҒжғіж»Ўи¶іиҝҷдәӣжқЎд»¶пјҢжҸҗй«ҳзў°ж’һзҡ„еҸҜиғҪжҖ§пјҢжҲ‘们дҪҝз”Ёж¶ҲжҒҜдҝ®ж”№жҠҖжңҜ гҖӮжңүдёӨз§Қдҝ®ж”№ж–№ејҸ гҖӮ

1гҖҒеҜ№дәҺд»»ж„Ҹзҡ„ж¶ҲжҒҜеқ—пјҲMi,Mi'пјү第дёҖиҪ®иҝҗз®—зҡ„йқһ0“е·®” гҖӮ

ж–Үз« жҸ’еӣҫ

е…¶дёӯв–іRпјҢ第дәҢдёӘдёӢж ҮиЎЁзӨәиҪ®ж•° гҖӮжҲ‘们йҖҡиҝҮдҝ®ж”№Miзҡ„еҖјпјҢдҝқиҜҒеңЁз¬¬дёҖиҪ®иҝҗз®—дёӯж»Ўи¶іе·®еҲҶзҡ„жқЎд»¶ гҖӮ

2гҖҒдҪҝз”ЁеӨҡж¶ҲжҒҜдҝ®ж”№жңәеҲ¶пјҢжҲ‘们дёҚд»…иғҪдҝқиҜҒ第дёҖиҪ®иҝҗз®—ж»Ўи¶іе……еҲҶжқЎд»¶пјҢеҗҢж—¶д№ҹиғҪйғҪеӨ§е№…жҸҗй«ҳ第дәҢиҪ®иҝҗз®—жқЎд»¶ж»Ўи¶ізҡ„еҮ зҺҮ гҖӮ

MD5е·®еҲҶж”»еҮ»еҜ№дәҺMD5зҡ„е·®еҲҶж”»еҮ»пјҢеҗҢе…¶д»–е“ҲеёҢеҮҪж•°еӨ§еҗҢе°ҸејӮ гҖӮиҝҷйҮҢжҲ‘们攻еҮ»зҡ„зӣ®ж ҮжҳҜ1024дҪҚM=пјҲM0,M1пјүзҡ„ж¶ҲжҒҜдҪ“ гҖӮжҲ‘们зҡ„зӣ®зҡ„е°ұжҳҜж №жҚ®е·®еҲҶеҖји®Ўз®—M'=пјҲM0',M1'пјү,дҪҝеҫ—MD5(M)=MD5(M') гҖӮ

жӯҘйӘӨжҸҸиҝ°еҰӮдёӢпјҡ

- йҡҸжңәдә§з”ҹM0

- дҪҝз”Ёж¶ҲжҒҜдҝ®ж”№з®—жі•дҝ®ж”№M0пјҢдҪҝд№Ӣе°ҪйҮҸж»Ўи¶іе……еҲҶжқЎд»¶пјӣ

- еҰӮжһңжүҖжңүзҡ„е……еҲҶжқЎд»¶йғҪж»Ўи¶іпјҢеҲҷи®Ўз®—MD5зҡ„иҫ“еҮә并е°Ҷе…¶дҪңдёәеҗҺеҚҠйғЁеҲҶзҡ„й“ҫжҺҘеҸҳйҮҸпјҢеҰӮжһңдёҚж»Ўи¶іпјҢеҲҷеӣһеҲ°з¬¬2жӯҘпјҢйҮҚж–°йҡҸжңәйҖүжӢ©пјӣ

- йҡҸжңәдә§з”ҹM1

- дҪҝз”Ёе’ҢеүҚеҚҠйғЁеҲҶзӣёеҗҢзҡ„ж–№жі•и®Ўз®—еҗҺеҚҠйғЁеҲҶзҡ„иҫ“еҮә гҖӮйңҖиҰҒжіЁж„Ҹзҡ„жҳҜпјҢеҗҺеҚҠйғЁеҲҶи®Ўз®—дҪҝз”Ёзҡ„й“ҫжҺҘеҸҳйҮҸеҲқе§ӢеҖјдёәеүҚеҚҠйғЁеҲҶзҡ„иҫ“еҮә

еҸӮиҖғж–ҮзҢ®

- Xiaoyun Wang,Hongbo Yu,How to Break MD5 and Other Hash Functions

- E. Biham, A. Shamir. Differential Cryptanalysis of the Data Encryption Standard

- The MD5 Message-Digest Algorithm

жҺЁиҚҗйҳ…иҜ»

- жӢүз»іејҖе…іеҺҹзҗҶеҸҠе®үиЈ…ж–№жі•

- зҫҺеӣҪе…¬еҸёжүҫеҲ°иҠҜзүҮжҸҗйҖҹж–°ж–№жі•пјҒз ҙи§Ј2Dеҫ®зј©е…ій”®з“¶йўҲ

- гҖҗ延时ејҖе…ігҖ‘延时ејҖе…ізҡ„еҺҹзҗҶеҸҠзү№зӮ№

- 并дҪҝз”Ёjavaе®һзҺ° дёҖж–ҮзңӢжҮӮBase64еҺҹзҗҶ

- Google жҢүеӣҫжҗңзҙўзҡ„еҺҹзҗҶ

- Pythonз ҙи§Јеҗ„и·ҜеҸҚзҲ¬жҺӘж–ҪпјҢејәеҠҝйҮҮйӣҶжӢүеӢҫзҪ‘ж•°жҚ®

- й—ЁзЈҒејҖе…ізҡ„еҺҹзҗҶеҸҠеёёи§Ғж•…йҡң

- иҡҠйҰҷж¶ІжҳҜд»Җд№ҲеҺҹзҗҶ иҡҠйҰҷж¶Ід»Җд№Ҳж ·жҳҜејҖзҡ„зҠ¶жҖҒ

- еҰӮдҪ•е–қзәўиҢ¶еҮҸиӮҘзәўиҢ¶еҮҸиӮҘеҺҹзҗҶ

- иҜҰз»Ҷз”өзЈҒзӮүеҺҹзҗҶи®Іи§Ј з”өзЈҒзӮүз”өи·ҜеҺҹзҗҶ