жңЁй©¬еҲ©з”ЁзҹӯдҝЎж„ҹи§үеҸ—е®іиҖ…йҖҡдҝЎеҪ•дёӯеҘҪеҸӢ.еҲ©з”Ё"зңӢдҪ еҒҡзҡ„еҘҪдәӢ","зңӢдҪ еҒҡзҡ„йҫҢйҫҠдәӢ"зӯүиҜӯеҸҘиҜұеҜјз”ЁжҲ·е®үиЈ….

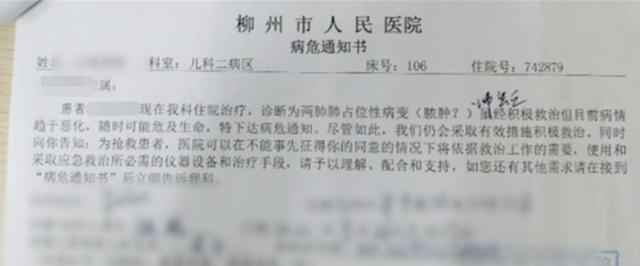

ж–Үз« жҸ’еӣҫ

ејҖе§ӢеҲҶжһҗжңЁй©¬,йҰ–е…ҲжҹҘзңӢе…¶Manifestж–Ү件.д»Һе…¶з”іиҜ·зҹӯдҝЎ/иҒ”зі»/иҒ”зҪ‘зҡ„жқғйҷҗжқҘзңӢе·Із»ҸеҸҜд»Ҙеҹәжң¬зЎ®и®ӨиҝҷжҳҜдёҖж¬ҫзҹӯдҝЎжӢҰжҲӘ马,иІҢдјјжІЎе•Ҙж–°ж„ҸдёҚиҝҮеҸҜд»Ҙд»ҺдёӯеҸ‘зҺ°дёҖдәӣд»ҘеүҚжІЎжңүзҡ„з»ҶиҠӮ.ж„ҹи§үиҝҷдёӘжңЁй©¬иҝҳжҳҜжҢәз”Ёеҝғзҡ„ гҖӮ

йҰ–е…ҲжҳҜinstallLocationеұһжҖ§зҡ„и®ҫзҪ®.

Android:installLocation="internalOnly"и®ҫзҪ®иҝҷдёӘеұһжҖ§зҡ„зӣ®зҡ„жҳҜдёҚи®©жңЁй©¬ App иў«е®үиЈ…еҲ° sdcard дёӯ.еӣ дёәеҰӮжһң app иў«е®үиЈ… sdcard дёӯиҖҢйқһжүӢжңәеҶ…зҪ®еӯҳеӮЁзҡ„иҜқдјҡеӨұеҺ»д»ҘдёӢзү№жҖ§еҜјиҮҙжңЁй©¬зҡ„еҠҹиғҪдёҚеҒҘе…Ё- зі»з»ҹдјҡеңЁеҠ иҪҪеӨ–йғЁеӯҳеӮЁд»ӢиҙЁд№ӢеүҚеҸ‘йҖҒACTION_BOOT_COMPLETEDе№ҝж’ӯ,жүҖд»ҘзЁӢеәҸе°ҶдёҚиғҪжҺҘеҸ—ејҖжңәе№ҝж’ӯ (ж— жі•ејҖжңәеҗҜеҠЁ)

- DeviceAdminReceiverеӨұж•Ҳ (ж— жі•жҝҖжҙ»и®ҫеӨҮз®ЎзҗҶеҷЁйҳІжӯўеҚёиҪҪ)

- Serviceж— жі•жӯЈеёёе·ҘдҪң,дјҡиў« kill дё”ж— жі• restart (ж— жі•еңЁеҗҺеҸ°жҢҒз»ӯиҝҗиЎҢ)

- Alarm Service й—№й’ҹжңҚеҠЎе°Ҷиў«еҸ–ж¶Ҳ (еҮҸе°‘дёҖдёӘе…ҘеҸЈзӮ№)

гҖҗеҲ©з”ЁжүӢжңәзҹӯдҝЎиҝӣиЎҢзҡ„е…ҘдҫөгҖ‘

android:excludeFromRecents="false"иҝҷж ·и®ҫзҪ®зҡ„зӣ®зҡ„жҳҜдёҚи®©жңЁй©¬ app зҺ°еңЁеңЁжңҖиҝ‘зЁӢеәҸеҲ—иЎЁдёӯеҮҸе°‘иў«жҷ®йҖҡз”ЁжҲ·еҸ‘зҺ°зҡ„жҰӮзҺҮ.зұ»дјјеӨ„зҗҶиҝҳжңүе°ҶжӯӨ Activity еңЁд»Јз Ғдёӯ disable

ж–Үз« жҸ’еӣҫ

第дёүдёӘзү№зӮ№жҳҜйҡҸжңәеӯ—з¬ҰдёІеҢ…еҗҚ

package="tjkxyfmjhvdg.oprbrvvgeevv.uxqjjuqxympd"иҰҒжҠ“еҸ–еҮ дёӘж ·жң¬еҗҺеҸ‘зҺ°,еҢ…еҗҚжҳҜйҡҸжңәзҡ„еӯ—з¬ҰдёІ,дҪҶжҳҜд»Јз Ғзү№еҠ©д»ҘеҸҠзӯҫеҗҚйғҪжҳҜдёҖж ·зҡ„.еә”иҜҘжҳҜйҖҡиҝҮзЁӢеәҸиҮӘеҠЁз”ҹжҲҗзҡ„,зҢңжөӢзӣ®зҡ„жҳҜиәІйҒҝдёҖдәӣжқҖиҪҜ.жҺЁиҚҗйҳ…иҜ»

- 欧е§ҶйҫҷNJ/NXжҺ§еҲ¶еҷЁеҰӮдҪ•дҪҝз”ЁиҪҜ件иҝӣиЎҢзі»з»ҹй…ҚзҪ®пјҹ

- зәўиҢ¶иғҪзӣҙжіЎеңЁж°ҙйҮҢеҗ—,зәўиҢ¶дҝғиҝӣж¶ҲеҢ–еҗ—

- иҝӘдәҡ|欧еҶ еҚҠеҶіиөӣиҝӣзҗғпјҢиҘҝ甲黑马еҮәеұҖ欧еҶ пјҢиҖҢд»–еҲҷжҲҗдёәйқһжҙІеҸҲдёҖдёӘеҠұеҝ—е“Ҙ

- иҖҒе№ҙдәәдҪ“иҷҡеҰӮдҪ•иҝӣиЎҘ

- иҝҗеҠЁеҗҺи…№иӮЎжІҹз–јз—ӣ

- ж»ҮзәўиҢ¶иғҪеӯҳеӨҡд№…,зәўиҢ¶з –иҢ¶дҝқеӯҳеӨҡд№…

- зҝЎзҝ |зҝЎзҝ дёҺзҸ е®қиҝӣиЎҢз»“еҗҲпјҢзңӢдјјж— жі•иһҚеҗҲпјҢе®һйҷ…еҚҙж•ЈеҸ‘еҮәдәҶдёҚеҗҢзҡ„йӯ…еҠӣ

- йҳҝйҮҢдә‘жңҚеҠЎеҷЁиҝӣй»‘жҙһдәҶпјҢй«ҳйҳІIPиғҪи§ЈеҶіеҗ—пјҹ

- зҝЎзҝ жүӢй•Ҝ|дҪ©жҲҙй«ҳжЎЈзҝЎзҝ жүӢй•ҜпјҢдёҚд»…еҸҜд»ҘжҸҗеҚҮиҮӘиә«йӯ…еҠӣпјҢиҝҳеҸҜд»Ҙз”ЁжқҘиҝӣиЎҢ收и—Ҹ

- CиҜӯиЁҖиҝӣиЎҢLinuxзҪ‘з»ңзј–зЁӢ