жҷәиғҪжүӢжңә|5GжүӢжңәиҝҳжІЎз”ЁдёҠ иҠҜзүҮзҡ„жјҸжҙһе…ҲеҮәжқҘдәҶ й—®йўҳжҲ–ж— и§Ј( дәҢ )

еҸҰдёҖж–№йқўпјҢй«ҳйҖҡд»…д»…жҳҜж•ҙдёӘиҠҜзүҮе®үе…ЁеҚұжңәдәӢ件й“ҫжқЎдёҠзҡ„дёҖдёӘзҺҜиҠӮпјҢиҝҳйңҖиҰҒ OEM еҺӮе•ҶеҚіжүӢжңәеҺӮе•ҶпјҢи°·жӯҢзҡ„й…ҚеҗҲ гҖӮй«ҳйҖҡйңҖиҰҒеңЁиҠҜзүҮе’ҢиҝҗиҗҘзҡ„硬件дёҠе…ҲиҝӣиЎҢжјҸжҙһдҝ®еӨҚпјҢеҶҚдәӨд»ҳз»ҷжүӢжңәеҺӮе•ҶпјҢжҲ–иҖ…е°Ҷдҝ®еӨҚзЁӢеәҸдәӨз”ұжүӢжңәеҺӮе•Ҷ们 гҖӮ

й«ҳйҖҡе®ҢжҲҗжјҸжҙһдҝ®еӨҚиЎҘдёҒиҝҳдёҚеӨҹпјҢжүӢжңәеҺӮе•ҶеҰӮдҪ•зЎ®дҝқе°ҶиЎҘдёҒйӣҶжҲҗеҲ°жӯЈеңЁз»„иЈ…жҲ–иҖ…жӯЈеңЁеёӮеңәдёҠжөҒйҖҡзҡ„жүӢжңәдёӯпјҢе…·жңүжһҒеӨ§дёҚзЎ®е®ҡжҖ§ гҖӮдј—жүҖе‘ЁзҹҘпјҢжүӢжңәеҺӮе•Ҷжӣҙж–°зі»з»ҹиҫғж…ўпјҢжҜ”еҰӮпјҢ2019 е№ҙи°·жӯҢеҸ‘еёғзЁіе®ҡзүҲжң¬зҡ„ Android 10 еҗҺпјҢз»қеӨ§йғЁеҲҶз”ЁжҲ·йңҖиҰҒиҮіе°‘дёҖе№ҙжүҚиғҪиҝҮжёЎеҲ°ж–°зҡ„жүӢжңәзі»з»ҹдёҠ гҖӮеҰӮжүӢжңәзүҲжң¬иҝҮдҪҺжҲ–жңҚеҠЎж”ҝзӯ–е·®ејӮпјҢйғЁеҲҶжүӢжңәз”ҡиҮідёҚиғҪжӣҙж–°жңҖж–°зі»з»ҹ гҖӮиҖҢи°·жӯҢе°Ҫз®ЎдҪңдёәжүӢжңәзі»з»ҹејҖеҸ‘е•ҶпјҢдҪҶ并дёҚиғҪзӣҙжҺҘдёәжүӢжңәз”ЁжҲ·жӣҙж–°жңҖж–°зі»з»ҹе’ҢиЎҘдёҒ гҖӮ

жӣҙйҮҚиҰҒзҡ„жҳҜпјҢиҠҜзүҮзҡ„еӨҚжқӮжҖ§еҶіе®ҡдәҶжјҸжҙһдёҚеҸҜиғҪгҖҢж №жІ»гҖҚ гҖӮ

д»Ҙ DSP иҠҜзүҮдёәдҫӢпјҢDSP иҠҜзүҮе°ұеғҸжүӢжңәзҡ„гҖҢй»‘еҢЈеӯҗгҖҚпјҢйҷӨдәҶиҠҜзүҮеҲ¶йҖ е•Ҷд№ӢеӨ–пјҢе…¶д»–дәәеҫҲйҡҫжЈҖжөӢе®ғзҡ„е·ҘдҪңеҺҹзҗҶпјҢе®үе…Ёе·ҘдҪңдәәе‘ҳеҫҲйҡҫеҜ№е®ғ们иҝӣиЎҢжөӢиҜ• гҖӮжүҖд»ҘпјҢDSP иҠҜзүҮдёҠеҫҲеҸҜиғҪеӯҳеңЁи®ёеӨҡжҲҗзҶҹзҡ„гҖҒжңӘзҹҘзҡ„е®үе…ЁжјҸжҙһ гҖӮ

еҗҢж—¶пјҢDSP иҠҜзүҮжүҝиҪҪдәҶзҺ°д»ЈжүӢжңәзҡ„еҫҲеӨҡеҲӣж–°жҖ§еҠҹиғҪпјҢеҢ…жӢ¬жүӢжңәеҝ«е……гҖҒеӨҡеӘ’дҪ“еҠҹиғҪпјҢжһҒе®№жҳ“иў«й»‘е®ўзӣҜдёҠ гҖӮйҖҖдёҖжӯҘжқҘиҜҙпјҢеҚідҫҝз”ЁжҲ·еҚҮзә§дәҶжүӢжңәпјҢеҜ№е…¶жјҸжҙһиҝӣиЎҢдәҶдҝ®еӨҚд№ҹдёҚиғҪи§ЈеҶій—®йўҳ гҖӮ

2021 е№ҙй«ҳйҖҡзҡ„иҠҜзүҮжјҸжҙһеҮәзҺ°еңЁи°ғеҲ¶и§Ји°ғеҷЁиҠҜзүҮдёҠпјҢдёҺ DSP зӣёжҜ”пјҢи°ғеҲ¶и§Ји°ғеҷЁзҡ„еӨҚжқӮжҖ§жңүиҝҮд№ӢиҖҢж— дёҚеҸҠпјҢе®ғжӢҘжңүдёҠеҚғиЎҢд»Јз ҒпјҢжңүзҗҶз”ұзӣёдҝЎпјҢдёӨдёүе№ҙеүҚзҡ„ж—§д»Јз ҒдјҡеӯҳеңЁзҺ°иЎҢж–°иҠҜзүҮжЁЎеһӢдёҠпјҢй»‘е®ўе®Ңе…ЁеҸҜд»Ҙд»Ҙж—§д»Јз ҒдҪңдёәзӘҒз ҙеҸЈпјҢж”»еҮ»гҖҒзӘғеҸ–жүӢжңәдҝЎжҒҜ гҖӮ

йүҙдәҺи§ЈеҶіиҠҜзүҮжјҸжҙһи¶ҠжқҘи¶ҠеғҸдёҖйЎ№дёҚеҸҜиғҪе®ҢжҲҗзҡ„д»»еҠЎпјҢдҪңдёәз”ЁжҲ·пјҢиҰҒд№ҲжӣҙжҚўеҲ°жүӢжңәж“ҚдҪңзі»з»ҹе’ҢиҠҜзүҮеқҮжқҘиҮӘиҮӘ家ејҖеҸ‘дё”з”ҹжҖҒзі»з»ҹиҫғдёәе°Ғй—ӯзҡ„иӢ№жһңжүӢжңәйҳөиҗҘпјҢиҰҒд№ҲпјҢжҸҗйҳІдёҖеҲҮдёҚжҳҺжқҘжәҗзҡ„еә”з”ЁзЁӢеәҸдёӢиҪҪдёҺе®үиЈ… гҖӮеңЁдёҖе®ҡзЁӢеәҰдёҠпјҢе®үеҚ“жүӢжңәеҺӮе•ҶпјҢеҢ…жӢ¬иҠҜзүҮеҺӮе•ҶгҖҒжүӢжңәеҺӮе•ҶгҖҒж“ҚдҪңзі»з»ҹеҺӮе•ҶйғҪеә”иҜҘи§Ҷз”ЁжҲ·зҡ„ж•°жҚ®е®үе…Ёдёә第дёҖдҪҚпјҢе…ұеҗҢжүҫеҲ°еҸҜд»Ҙе№іиЎЎеҗ„ж–№еҲ©зӣҠзҡ„е®үе…Ёи§ЈеҶіж–№жЎҲ гҖӮ

гҖҗжҷәиғҪжүӢжңә|5GжүӢжңәиҝҳжІЎз”ЁдёҠ иҠҜзүҮзҡ„жјҸжҙһе…ҲеҮәжқҘдәҶ й—®йўҳжҲ–ж— и§ЈгҖ‘

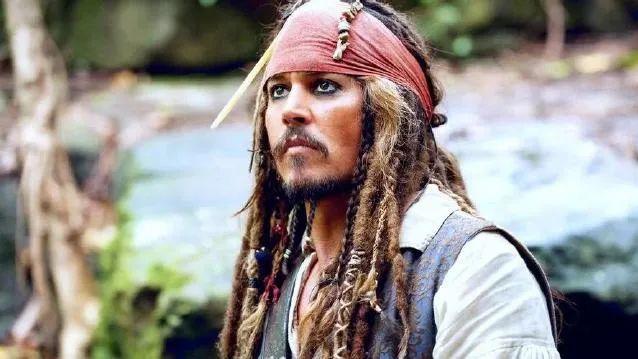

ж–Үз« еӣҫзүҮ

жҺЁиҚҗйҳ…иҜ»

- realme|еҜ№ж ҮK50 ProпјҒrealme GT Neo3жӣқе…үпјҡйҰ–еҸ‘150Wеҝ«е…… еұ жҰңжүӢжңәиЎҢдёҡ

- дёӢиҪҪ|жүӢжңәжөҸи§ҲеҷЁзңӢж–Үз« иҮӘеҠЁи·іиҪ¬дёӢиҪҪAPP дәәж°‘ж—ҘжҠҘеҸ‘еЈ°

- iPhoneжүӢжңә|жІіеҚ—з ”дёҖз”·з”ҹеҜ’еҒҮеӢӨе·ҘдҝӯеӯҰ йҖҒе®ӨеҸӢдёҖдәәдёҖйғЁiPhone 13

- зү№ж–ҜжӢү|дёӯзҫҺжҷәиғҪеҢ–еҚҡејҲ зү№ж–ҜжӢүеӨұе®ҲпјҒеӣҪдә§ж–°иҪҰе°Ҹй№ҸP5йҷ©иғңModel 3

- зәўйӯ”|йӘҒйҫҷ8зңҹе…ЁйқўеұҸпјҒзәўйӯ”7 ProеұҸдёӢж‘„еғҸжүӢжңәдёҠжүӢпјҡж»Ўеё§з•…зҺ©гҖҠеҺҹзҘһгҖӢ

- жҷәиғҪжүӢжңә|зҪ‘еҸӢеҲҶдә«жүӢжңәз®Җжҳ“вҖңйҳІзӣ—вҖқз§ҳжҠҖ и®ҫзҪ®зү№еҲ«йҖҡдҝЎеҪ•еј•еҸ‘зғӯи®®

- зү№ж–ҜжӢү|600дёҮзІүжұҪиҪҰеӨ§Vеҗҗж§Ҫзү№ж–ҜжӢүиў«жҠ„иўӯпјҡеҘ№иҝҳжІЎжҲ‘еҘҪзңӢ

- з”ҹ科еҢ»еӯҰ|иӯҰжғ•пјҒеҚғдёҮдёҚиҰҒиҝҷд№ҲзҺ©жүӢжңә еҗҺжһңзӣёеҪ“дёҘйҮҚ

- е®үеҚ“|дёҚз”ЁiPhoneпјҒиӢ№жһңе‘ҳе·ҘйӣҶдҪ“иҰҒз”Ёе®үеҚ“жүӢжңәпјҡеҺҹеӣ жҳҜдёәйҳІе…¬еҸёзӘҘжҺў

- 笔记жң¬|DNAйҮҢзҡ„еҺҹзҪӘпјҹ笔记жң¬еҺӮе•ҶиҝӣеҶӣжҷәиғҪжүӢжңәдёәдҪ•еұЎжҲҳеұЎиҙҘ

![[еӯ—жҜҚе“Ҙ]NBAзҗғе‘ҳиғғеҸЈжңүеӨҡеӨ§пјҹеҘҘе°је°”дә”еҲҶй’ҹеҗғ36дёӘзғӯзӢ—пјҢеӯ—жҜҚе“ҘзҲұдёҠжіЎйқўпјҒ](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/2d548066076399fcba5f37fc470c6787.jpg)