дј иҜҙдёӯзҡ„jwtпјҢжҲ‘们жқҘеҫҒжңҚдёҖдёӢ( дәҢ )

еҸҜд»ҘзңӢеҲ° пјҢ жҲ‘们еҗҢж ·дј е…ҘдәҶдёҖдёӘsecret пјҢ еҰӮжһңиҝҷдёӘsecretиў«зҜЎж”№дәҶ пјҢ йӮЈд№Ҳиҝҷж®өд»Јз Ғе°ҶдјҡжҠӣеҮәSignatureExceptionејӮеёё гҖӮ

иҝҷе°ұжҳҜjwtзҡ„е…ЁйғЁ гҖӮ еӨ§е®¶и®°дҪҸиҝҷдёӨдёӘж–№жі• пјҢ жҲ‘们зҡ„йӣҶжҲҗйӘҢиҜҒ пјҢ йғҪжҳҜеҹәдәҺиҝҷдёӨдёӘж–№жі•иҝӣиЎҢзҡ„ гҖӮ

е°Ҷе…¶йӣҶжҲҗеңЁSpringBootйЎ№зӣ®дёӯ

еңЁSpringBootдҪ“зі»дёӯ пјҢ дҪҝз”ЁжңҖеӨҡзҡ„и®ӨиҜҒжЎҶжһ¶ пјҢ е°ұжҳҜдәІз”ҹзҡ„Spring Security гҖӮ е…¶е®һjwtжң¬иә«жҳҜжІЎжңүд»Җд№ҲйҡҫеәҰзҡ„ пјҢ йҡҫе°ұйҡҫеңЁе’ҢSpring Securityзҡ„йӣҶжҲҗдёҠ пјҢ д№ҹе°ұжҳҜSpring Securityзҡ„зҹҘиҜҶжӣҙеӨҡдёҖдәӣ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

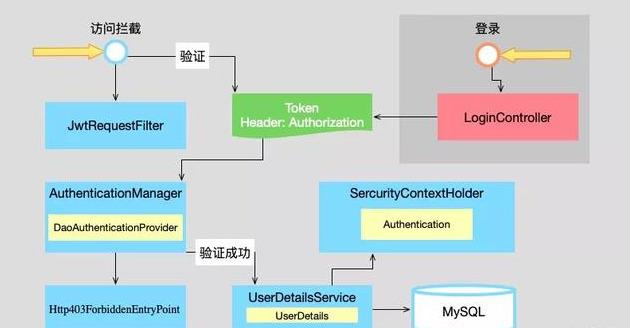

еҰӮдёҠеӣҫ пјҢ жҲ‘们жҠҠеҜ№JwtдҪҝз”ЁжөҒзЁӢ пјҢ жӢҶе°ҒжҲҗдёӨйғЁеҲҶ гҖӮ 第дёҖйғЁеҲҶжҳҜзҷ»еҪ• пјҢ дҪҝз”Ёжҷ®йҖҡзҡ„ControllerеҚіеҸҜе®ҢжҲҗ гҖӮ 第дәҢйғЁеҲҶжҳҜjwtйӘҢиҜҒ пјҢ жҲ‘们дҪҝз”ЁжӢҰжҲӘеҷЁзҡ„ж–№ејҸеҺ»и§ЈеҶі гҖӮ

2.е®үе…Ёй…ҚзҪ®жҲ‘们дҪҝз”ЁWebSecurityConfigurerAdapterжқҘе®ҢжҲҗSpring Securityзҡ„й…ҚзҪ® гҖӮ дё»иҰҒд»Јз ҒеҲҶ3йғЁеҲҶ гҖӮ

第дёҖ пјҢ з”ЁжҲ·ж•°жҚ®жқҘжәҗ@Autowiredpublic void configureGlobal(AuthenticationManagerBuilder auth) throws Exception {auth.userDetailsService(userDetailsService).passwordEncoder(passwordEncoder());}иҝҷж®өд»Јз Ғ пјҢ й…ҚзҪ®дәҶз”ЁжҲ·ж•°жҚ®жқҘжәҗ пјҢ д»ҘеҸҠеҜ№дәҺеҜҶз Ғзҡ„ж‘ҳиҰҒз®—жі• гҖӮ иҝҷйҮҢйҮҮз”Ёзҡ„жҳҜе®үе…Ёзі»ж•°иҫғй«ҳзҡ„BCrypt гҖӮ д№ҹе°ұжҳҜиҜҙ пјҢ жҲ‘们еңЁMySQLйҮҢдҝқеӯҳзҡ„жҳҜBCryptж‘ҳиҰҒзҡ„еҜҶз Ғ пјҢ SpringSecurityдјҡж №жҚ®иҝҷдёӘз®—жі•з®—еҮәжҲ‘们иҫ“е…ҘеҜҶз Ғзҡ„ж‘ҳиҰҒ пјҢ иҝӣиЎҢеҜ№жҜ” гҖӮ

@Beanpublic PasswordEncoder passwordEncoder() {return new BCryptPasswordEncoder(); }жҲ‘们模жӢҹдәҶдёҖдёӘзңҹе®һеӯҳеңЁзҡ„з”ЁжҲ·ж•°жҚ®жәҗ пјҢ дёӢйқўжҳҜJwtUserDetailsServiceImplзҡ„д»Јз Ғ гҖӮ ж„ҸжҖқжҳҜжүҖжңүз”ЁжҲ·зҡ„еҜҶз Ғ пјҢ йғҪжҳҜ123456 гҖӮ

JwtUserDetailsServiceImpl.java

@Servicepublic class JwtUserDetailsServiceImpl implements UserDetailsService {/*** е·Із»ҸеңЁ WebSecurityConfig дёӯз”ҹжҲҗ*/@AutowiredPasswordEncoder passwordEncoder;@Overridepublic UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {return new User(username, mockPassword(), getAuthorities());}private String mockPassword() {return passwordEncoder.encode("123456");}private Collection第дәҢ пјҢ зҷҪеҗҚеҚ•й…ҚзҪ®жҲ‘们еёҢжңӣжңүдәӣй“ҫжҺҘ пјҢ жҳҜдёҚиө°SpringSecurityзҡ„жӢҰжҲӘеҷЁзҡ„ пјҢ жҜ”еҰӮswagger пјҢ жҜ”еҰӮloginж–№жі• пјҢ иҝҷе°ұйңҖиҰҒеңЁе…ЁеұҖй…ҚзҪ®дёӯиҝӣиЎҢеҝҪз•Ҙй…ҚзҪ® гҖӮ

йҮҚеҶҷconfigureж–№жі•еҸҜд»ҘеҝҪз•Ҙжҹҗдәӣй“ҫжҺҘ гҖӮ

String[] SWAGGER_WHITELIST = {"/swagger-ui.html","/swagger-ui/**","/swagger-resources/**","/v2/api-docs","/v3/api-docs","/webjars/**"};@Overridepublic void configure(WebSecurity web) throws Exception {web.ignoring().antMatchers(SWAGGER_WHITELIST).antMatchers("/login**") ;}第дёү пјҢ й…ҚзҪ®иҝҮж»ӨеҷЁеҪ“然 пјҢ йҮҢйқўиҝҳжңүдёҖдёӘconfigureж–№жі• пјҢ иҝҷж¬Ўзҡ„еҸӮж•°жҳҜHttpSecurity гҖӮ жҲ‘们еңЁиҝҷйҮҢж·»еҠ дёҠиҮӘе®ҡд№үзҡ„JwtRequestFilterеҲ°UsernamePasswordAuthenticationFilterд№ӢеүҚ гҖӮ

filterдёҖиҲ¬йғҪжҳҜиҙЈд»»й“ҫжЁЎејҸ пјҢ жүҖд»ҘдјҡжңүйЎәеәҸй—®йўҳ гҖӮ

@Overrideprotected void configure(HttpSecurity httpSecurity) throws Exception {httpSecurity.cors().and().csrf().disable().authorizeRequests().antMatchers(SWAGGER_WHITELIST).authenticated().anyRequest().authenticated().and().sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and().addFilterBefore(new JwtRequestFilter(), UsernamePasswordAuthenticationFilter.class);}

жҺЁиҚҗйҳ…иҜ»

- Eyeware BeamдҪҝз”ЁiPhoneиҝҪиёӘзҺ©е®¶еңЁжёёжҲҸдёӯзҡ„зңјзқӣиҝҗеҠЁ

- з”°дјҹйҷўеЈ«пјҡжҲ‘зңјдёӯзҡ„еҢ»з–—жңәеҷЁдәә

- Mozillaе°Ҷй»ҳи®ӨзҰҒз”ЁFirefoxдёӯзҡ„йҖҖж јй”®д»ҘйҳІжӯўз”ЁжҲ·зј–иҫ‘ж•°жҚ®дёўеӨұ

- LG Stylo 7жёІжҹ“еӣҫжӣқе…үпјҡжІЎжңүйў„жғідёӯзҡ„йҮҚеӨ§еҚҮзә§

- е№іж·Ўж— еҘҮдёӯзҡ„жҡ—иҮӘеҚҮзә§пјҢ2020е№ҙдё»жқҝеёӮеңәе№ҙз»ҲзӣҳзӮ№

- жүӢжңәдёӯзҡ„вҖңе“ҲжӣјеҚЎйЎҝвҖқпјҢе°Ҹзұі11еҸҲжңү黑科жҠҖжӣқе…ү

- и°·жӯҢProject ZeroжҠ«йңІдәҶWindowsдёӯзҡ„дёҘйҮҚе®үе…ЁжјҸжҙһ

- еҫ®дҝЎжҺЁеҮәвҖңеҫ®дҝЎиұҶвҖқпјҢеҸҜз”ЁдәҺиҙӯд№°зӣҙж’ӯдёӯзҡ„иҷҡжӢҹзӨјзү©пјҢдҪ дјҡе……еҖјеҗ—пјҹ

- жӣҫжҳҜзӣ—зүҲдёӯзҡ„жҲҗеҠҹжЎҲдҫӢпјҢиҝҳе°ҶжӯЈе“Ғе…¬еҸёж”¶иҙӯпјҢеҺҹеӣ жҳҜвҖңиҝ·еӨұдәҶвҖқж–№еҗ‘

- и°·жӯҢжҠ«йңІеӯҳеңЁдәҺй«ҳйҖҡйӘҒйҫҷAdreno GPUдёӯзҡ„й«ҳеҚұжјҸжҙһ