Boot loader引导程序现新漏洞Boothole,数以亿计的系统都有风险

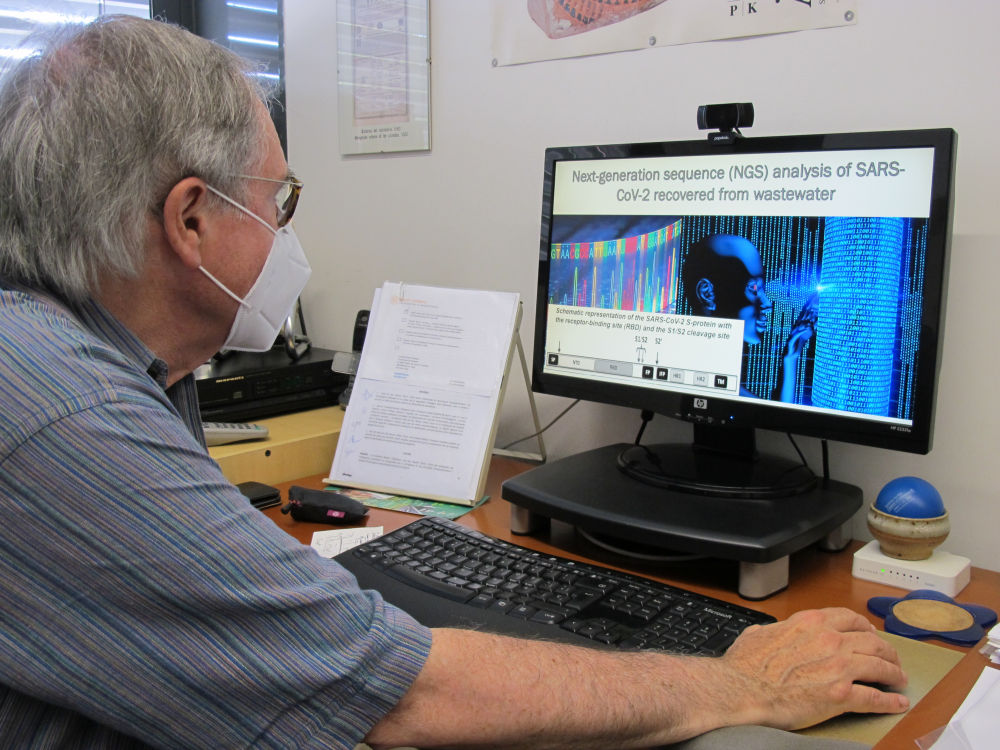

相信很多人对于Bootloader引导程序都不会陌生 , 它是BIOS用来加载操作系统的重要部分 。 但是现在安全研究人员在Bootloader里发现了一个称为Boothole的重大漏洞(CVE-2020-10713) , 其严重性使得数以亿计的Windows及Linux系统变得更加容易被攻击 。

文章图片

GRUB2(GRandUnifiedBootloaderversion2)是一个来自GNU项目的多操作系统启动程序 , 也是很多计算机里的默认引导程序 。 它负责启程过程的其中一部分:弹出一个界面让用户输入 , 或者自动把控制权转移到操作系统内核 。 在这个过程中 , 为了确保确保装置只用受信任软件来启动 , 名为SecureBoot的功能会检查UEFI固件驱动、EFI应用以及操作系统的签名 。 如果都是真实签名的话 , 那么固件才会把控制权交给操作系统 。

文章图片

而这次新发现的漏洞其威胁之大 , 可以使得攻击者绕过任何保护措施 , 甚至连SecureBoot以及签名验证都可以无视掉 , 从而在启事过程中执行任意代码 。

Boothole是一个缓冲区溢出漏洞 , 在于GRUB2解析GRUB2配置文件(grub.cfg)中的内容 。 发现这个漏洞的Eclypsium在报告中表示:

“GRUB2配置文件是一个文本文件 , 通常不会像其他文件和EXE文件那样被签名 , 因此SecureBoot并不会检查它 。 攻击者因此可以修改配置文件来写入任何攻击代码 。 更重要的是 , 这个配置文件是排在操作系统前被加载的 , 因此攻击代码会被率先执行 。 ”

一旦成功了 , 入侵者对于目标系统可以说是几乎有着全部控制 。 而且更加糟糕的是 , 修复这个漏洞的方法很复杂并且有风险 。 首先是需要签署和部署特定的易受攻击程序 , 并且这些程序的早期版本也应该撤回以防止有人利用它们 。 对于企业组织来说这可能需要好几年时间才能完成 。

在供货商这边 , 他们需要发放新的安装和引导程序 , 以及由微软第三方UEFI验证签名的第一阶段引导程序 。 而直接将密钥配置到其硬件中的硬件厂商则需要提供GRUB2的更新 , 并且同样地收回早期的易受攻击GRUB2版本 。

唯一的好消息是攻击者首先需要先获取管理员权限才可以执行攻击 。 攻击者需要对目前系统有物理接触、拥有修改pxe-boot网络的能力或远程访问一个拥有启动权限的网络才行 。

【Boot loader引导程序现新漏洞Boothole,数以亿计的系统都有风险】关于这个漏洞的详细数据可以在这里看到 。

推荐阅读

- 吃播秀浪费粮食,该治!平台方积极引导,点赞!

- 孩子不爱收拾?如何提升孩子积极性,增强孩子的内因引导

- 中国经济网—《经济日报》|吃播秀浪费粮食,该治! 平台方积极引导,点赞!

- 引导|孩子不爱吃饭,用“饥饿疗法”?引导孩子爱上吃饭,要学会这6招

- 关键时期!华为又有大动作 政府引导基金一起出手

- 东营|东营明德志愿服务队开展交通文明引导行动

- 中新经纬|中消协呼吁餐饮企业:完善烹饪量化标准,引导消费者节约点餐

- 全国多地通过多种方式引导消费者合理用餐 杜绝铺张浪费

- DNF游戏攻略丨每周任务解析,掌握这条路线,每周可得840引导石

- |荆州禁向发热者售卖退热止咳药,应引导其就医,网友:支持,很有必要!